Ein Lücke in einer weitverbreiteten Verschlüsselungs-Software (OpenSSL) macht seit Tagen Schlagzeilen. Endanwender können nur eins tun: Alle Passwörter ändern!

Ein Lücke in einer weitverbreiteten Verschlüsselungs-Software (OpenSSL) macht seit Tagen Schlagzeilen. Endanwender können nur eins tun: Alle Passwörter ändern!

Die Lücke bestand seit mindestens zwei Jahren und ermöglichte es Angreifern den Arbeitsspeicher eines Servers auszulesen. Mittlerweile haben alle größeren Provider und Seitenbetreiber diese Sicherheitslücke geschlossen. Da der Bug (Fehler in einer Software) schon so lange bestand, ist es sehr wahrschenlich dass Passwörter schon seit längerem abgeschöpft wurde. Vielleicht sind die zulezt gemeldeten 18 Millionen Zugangsdaten auch über diese Lücke in die Hand von Kriminellen gelangt.

Inhaltsanbieter sollten zu dem den Umgang mit den Passwörtern noch einmal genau überprüfen. Der Versand von Klartextpasswörtern entspricht nicht mehr den aktuellen Sicherheitsstandards. Ebenso die bereits erfolgreiche Kaperung von Userdaten auf Seiten mit ungesicherten Passworteingaben.

Ich kann Euch nur raten jetzt sofort alle Passwörter zu ändern und für jeden Dienst ein anderes Passwort zu benutzen. Zur Sicherheit sollte das Passwort mindestens 8 Zeichen lang sein und aus Groß/ Kleinbuchstaben, Sonderzeichen und Zahlen bestehen.

Update:

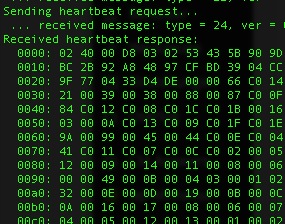

Weil viele per Mail und PN nachgefragt haben -> Bei der Veröffentlichung des Artikels waren die Bigpointserver nicht (mehr?!) von der Lücke betroffen. Ich habe vorher die mir bekannten SSL Verbinungen mit einem qualifizierten Script (hb-test.py) überprüft.

Hier die geprüften Domains:

auth3.bpsecure.com

bpsecure.com

bigpoint-payment.com

akimu.bigpoint.com

Ob ein Lücke bestand oder auf einigen Server ggf. noch besteht, kann uns nur Bigpoint mitteilen.

Kommentare 29

Text Filter